چگونه پسورد یک سرور را هک کنیم و به آن سرور دسترسی داشته باشیم!

یکی از روش های هک کردن یک سرور “Brute-force attack” هست. در لینوکس به معنای روشی از اتک یا حمله با استفاده از حدس زدن پسورد ها است، یعنی شما در واقع هزاران یا میلیون ها user name و password را استفاده می کنید و حمله می کنید به سرور تا آن پسوردی که شما حدس زدید یا در فایلتان هست، شاید یکی از پسورد هایی باشد که آن سرور استفاده کرده.

ما به دو روش می توانیم این کار را انجام بدهیم: 1_”FTP” و 2_”SSH”

باتوجه به اینکه اکثر سرور ها دارای FTP & SSH سرور هستند شما می توانید با فعال سازی این دو سرور و پورت های پیش فرض این دو سرویس، پورت 22 برای SSH و پورت 21 برای FTP هستند. در بیشتر مواقع از root برای username استفاده می شود و معمولا از password های بسیار ساده برای آن استفاده می شود.

نفوذگران برای حملات Brute-force از فایل های اماده و password های ساده و معمول استفاده می کنند.

جلوگیری از حملاتBrute-force :

1)باید پورت های پیش فرض هر پروتکل را تغییر داد.

2) نام سرور را از حالت پیش فرض root تغییر داد.

چرا همه ی هکر ها از کالی لینوکس استفاده می کنند؟

کالی لینوکس یک ورژن debian base از اوبونتو است که تمام پکیج های هک و امنیت را به صورت پیش فرض نصب و آماده دارد، ولی این به این معنا نیست که حتما برای هکر شدن باید از کالی لینوکس استفاده کنید. شما میتوانید برای جایگزین کردن کالی لینوکس از اوبونتو استفاده کنید، فقط با این تفاوت که حتما باید پکیج های مورد نیاز برای هک را بر روی آن نصب کنید. در این آموزش از یک سرور اوبونتو به یک سرور rocky 9 حمله Brute-force می کنیم.

همانطور که گفته شد باید بر روی اوبونتو پکیج های مورد نیاز را نصب کنیم با استفاده از کامند:

apt install hydra

پکیج hydra را نصب می کنیم.

بعد از نصب، می خواهیم به سرور مورد نظر SSH بزنیم و برای این کار به username و password نیاز خواهیم داشت. برای بدست آوردن username و password از پکیج hydra استفاده می کنیم.

با استفاده از کامند:

hydra -h

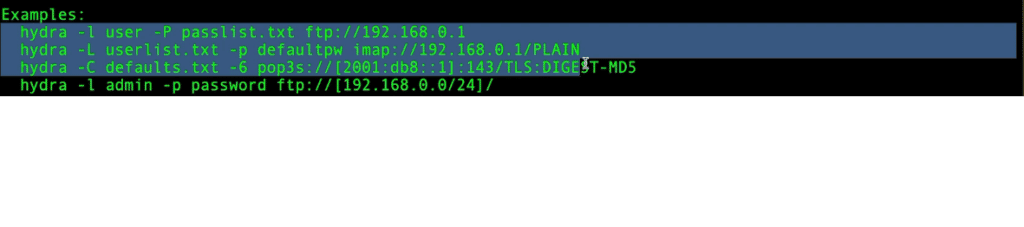

در خروجی مشاهده شده شما می توانید تمام آپشن های hydra را مشاهده کنید. در قسمت example خروجی شما مثال از چگونگی نوشتن کامند صحیح را مشاهده می کنید. تمام این آپشن ها در این مقاله توضیح داده خواهند شد.

برای مثال با استفاده از کامند زیر می خواهیم به سرور با ادرس آی پی 192.168.1.68 و پروتکل SSH حمله ی Brute-force انجام دهیم

hydra -l username -p password 192.168.1.68 sshدر کامند بالا username وpassword درواقع همان نام و رمز سروری است که می خواهیم برروی آن حمله انجام دهیم.

در کامند زیر شما نمونه ی یک حمله می بینید:

hydra -l root -p 1234 192.168.1.68 ssh در خروجی کامند بالا اگر عبارتvalid password found 0 مشاهده شد یعنی نام کاربری و رمز حدس زده شده اشتباه است. حال با پسورد 2222 و نام کاربری root امتحان می کنیم.

در خروجی این مثال شما عبارت valid password found 1 را مشاهده می کنید، این به معنای این است که این پسورد و نام کاربری درست هستند و شما توانستید به سرور نفوذ کنید.

وارد کردن رمز و نام کاربری به صورت دستی طولانی است و مارا به تعداد کمی از نام کاربری و رمز ها محدود می کند. برای افزایش تعداد حملات باید یک فایل نام کاربری با نام user.txt ایجاد کنیم و به تعداد بسیار زیادی نام کاربری در آن ذخیره کنیم، و برای پسورد هم به همین شکل عمل می کنیم. اگر به صورت فایلی قصد حمله داشته باشیم باید در کامند تغییراتی دهیم.

hydra -l username -p password IPserver sshhydra -L user.txt -P password.txt IPserver sshبا دقت در دو کامند بالا شما می توانید تفاوت را پیدا کنید.

کمپانی rockyou در سال های گذشته مورد حمله قرار گرفته است که رمز 14 میلیون کاربر افشا شده است. پسورد های لو رفته بر روی سایت اپلود شده است که شما می توانید حملات خود را با آن انجام دهید.